- Von Juliana Demski

- 10.12.2018 um 10:05

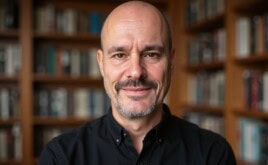

Cyber-Attacken auf Unternehmen sind zu einem ernsthaften Problem mit ungeahnten Dimensionen geworden. Wenn etwas passiert, schlägt die Stunde sogenannter IT-Forensiker. So viel ist sicher: Der Job ist nichts für schwache Nerven.

BSI plant aktive Cyberabwehr

„Wie Molotowcocktails gegen Ihre Hauswand“

Das haben auch die Teilnehmer eines Cyber Simulation Workshops des Versicherers Hiscox erfahren müssen. Das Szenario lautet so: Die fiktive Firma HAK Messtechnik wird Opfer einer zielgerichteten Cyber-Attacke und muss nun schnellstmöglich die Einfallstore der Kriminellen ermitteln und schließen. Unterstützt werden die Teilnehmer von IT-Forensikern des IT-Beraters HiSolutions.

Und so gehen die Attackierten vor:

Die Workshop-Teilnehmer beginnen ihre Arbeit bei den betroffenen Laptops. Zunächst sichern die Teilnehmer den Arbeitsspeicherinhalt der Rechner, weil dort oft flüchtige Informationen zu finden sind, die verloren sind, sobald der Laptop ausgeschaltet wird. Den USB-Stick mit den gesicherten Daten verstaut das Team direkt in einer Beweismitteltüte. Denn es ist sehr wichtig, alles sauber zu dokumentieren. Später bauen die frisch ernannten IT-Forensiker die Festplatten der Laptops aus und erstellen eine unveränderbare Kopie davon.

Nun gilt es, die Analysephase zu starten. Innerhalb einer sogenannten Sandbox, in der Programme sicher und vom System abgeschottet laufen können, suchen sie mit speziellen Forensik-Softwares nach auffälligen Aktivitäten. Sie werden schon nach wenigen Minuten fündig: Auf einem der gehackten Rechner wurde zum Zeitpunkt der verdächtigen Proxy-Logs zeitgleich ein sogenanntes Executable erstellt und sofort wieder gelöscht. Das scheint verdächtig.

Es könnte sich aber auch um ein Ablenkungsmanöver handeln.

Im Outlook-Cache eines anderen Laptops finden die IT-Forensiker zudem ein als Bewerbung getarntes Executable, das einen Infektionsvektor und damit ein weiteres Einfallstor darstellen könnte. Der Untersuchung zufolge ist das Programm ein fortgeschrittener Kryptotrojaner, der bereits viele Dateien verschlüsselte und über eine Erkennungsfunktion für gängige Schutz- und Analyse-Softwares verfügt.

0 Kommentare

- anmelden

- registrieren

kommentieren